دانلود فایل PDF پی دی اف پروژه سیستم تشخیص چهره و الگوریتم های یادگیری

| دسته بندی | پردازش تصویر |

| بازدید ها | 4 |

| فرمت فایل | |

| حجم فایل | 726 کیلو بایت |

| تعداد صفحات فایل | 68 |

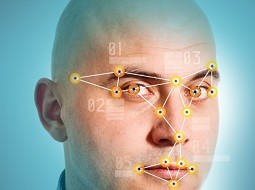

عنوان :مروری بر سیستم های تشخیص چهره و الگوریتم های یادگیری

تعداد صفحات : 68

چکیده:

بیـشتر تحقیقـات بوسـیله فیزیولوژیـستهـا و روانـشناسان و مهندسـان روی موضـوعات مختلـف از تشخیص چهره بوسیله ماشین و انسان، صورت گرفته است. اهمیت روش های اتوماتیک تـشخیص چهـره، ما را بر آن داشته است که برای ادامه کار در این زمینـه، تحقیـق کـاملی روی کارهـای انجـام گرفتـه، از پیدایش این رشته از علم کامپیوتر انجام دهیم. اگر چه بسیاری از تئوری ها و فرضیه هـای مطـرح شـده،روی مجموعه ای از تصاویر کوچک، بررسی شده اند، ولی توانسته اند بسیاری دستاوردهای مهمی در ایـن زمینه به همراه داشته باشند.

در این تحقیق، ابتدا تاریخچه ای از موضـوعات مربـوط بـه تـشخیص هویـت، بـا اسـتفاده از خـواص بیومتریک ارائه شده و در ادامه بحث تشخیص چهره را به صورت اختصاصی در میـان مباحـث بیومتریـک ارائه شده است. ساختار و چهارچوب عمومی یک سیـستم تـشخیص چهـره، مهمتـرین موضـوع در آمـاده کردن آن می باشد، همچنین الگوریتم ها و روش هایی که بر اساس آن تشخیص چهره انجام مـی گیـرد،قسمت اصلی این تحقیق می باشد که شامل گروه بندی ها و نوع دیدگاه به مسئله می باشد که در انتهای بحث، استفاده از آموزش و یادگیری و الگـوریتم هـای آن را در بحـث کـشف چهـره، محـدود کـرده ایـم.

مشکلات مربوط به تشخیص چهره، می توانند شامل نور، زاویه دید دوربین، حرکت و سایر موارد محیطـی باشند، که این مشکلات نیز به صورت جداگانه مورد بررسی قرار گرفته اند.

مقدمه:

در دنیای به هم پیوسته و پیچیده امروزی، نگهداری و امنیت اطلاعـات، بـسیار مهـم و مـشکل شـده است، هر چند وقت یکبار در مورد تبهکاری های مربوط کارتهای اعتباری، هک شدن کامپیوترها و نقض امنیت در شبکه ها و دولت ها، چیزهایی می شنویم. در بیشتر این کلاهبرداری ها، افراد خاطی، به نحـوی امنیت سیستم ها را با عبور از سد محافظت های از قبل تعیین شده، مورد دستبرد قرار داده اند.

تکنولوژیهای جدید برای تعیین هویت منحصر هر فرد، بر پایه روش های Biometric بنیـان نهـاده شده اند. که این روش ها، روشهای خودکـاری از بـازبینی و تـشخیص هویـت موجـودات زنـده در زمینـه ویژگیهای فیزیکی از قبیل اثر انگشت یا وضعیت چهره، و یا سایر رفتارهای افراد، از قبیل دست دادن، می باشند. به این دلیل که، ویژگی های فیزیکی خیلی کمتر تغییر می کنند، ولی موارد رفتاری ممکـن اسـت به علت استرس، وضعیت روانی شخص، یا موقعیت شخص به راحتی دستخوش تغییـرات شـوند، در میـان روش ها و متدهای مختلف برای تعیین هویت، روش هایی که از ویژگی های فیزیکی استفاده مـی کننـد، علی رغم مشکلاتی که هنگام پیاده سازی وجود دارد، قابل اعتمادتر از آنهـایی هـستند کـه ویژگـی هـای فیزیولوژیکی(زیستی) را بکار می گیرند.

با بررسی زندگی دیجیتالی بشر، به راحتی متوجه این نکته خواهیم شد که امـروزه بـشر بـا نیازهـایی مواجه است که در سالهای قبل این نیازها وجود نداشت. این نیازها شامل سازمان، گروه و امنیت آنها مـی باشد. همیشه افزایش جمعیت و تحرک آن در همه جهت ها، باعث بالا رفـتن راه هـای انتقـال و اشـتراک اطلاعات، شده است، که این تغییر مکان ها، در ساختارهای پیچیده ای انجام مـی شـوند. همـانطوری کـه تحرک، نشات گرفته از رفتارهای انسانی و اطلاعاتی است، امنیت نیز اطلاعـات شخـصی و مقـادیر آنهـا را شامل می شوند. در محیط هایی که اهمیت امنیت و تشکیلات، افزایش یافتـه اسـت، شناسـایی و تعیـین اعتبار در زمینه های گوناگونی از تکنولوژی ها توسـعه داده شـده انـد. کنتـرل ورودیهـای سـاختمان هـا،کنترل دسترسی در کامپیوترهای عمومی، مثالهایی هستند کـه نـشان دهنـده تـشخیص هویـت و اعتبـار سنجی در جامعه کنونی میباشند.

روش تشخیص چهره (Face Recognition) یکی از چنـدین روش Biometric اسـت کـه دارای دقت بالا بوده و می تواند تا مدت ها قابل اتکا باشد. برخلاف روش های دیگر اعتبار سنجی که لازم بود تـا کاربر حداقل PIN و کلمه عبور، را به یاد داشته باشد، در روش های تشخیص چهره، کاربر خیلی راحت با چهره خودش، می تواند در پروسه اعتبار سـنجی وارد شـود. در حـال حاضـر عـلاوه بـر ایـن کاربردهـای کلاسیک، برای تشخیص چهره، اعتبار سنجی های جدیدی پدیدار شده اند. به طور نمونه، در بانک ها و یـا تأسیسات قضایی که امنیت از سایر ادارات معمولی بالاتر است، امنیت بیشتر توسط کامپیوترهـای زیـادی که امروزه مجهز به چندین دوربین می باشند، انجام می شود. در این حالت، یک نرم افزار تشخیص چهره، به صورت مداوم، آنچه که در جلوی دوربین اتفاق می افتد، را در کنترل داشته و در صورت برخورد بـا هـر گونه وضعیتی خارج از وضعیت از قبل تعیین شده، هشدارهای لازم را اعلام می نماید.

در حال حاضر، چندین روش برای سازماندهی و طبقه بندی زمینـه هـای مختلـف تـشخیص چهـره، امکان پذیر میباشد. به عنوان نمونه، الگوریتم هایی که با چهـره و محـیط آن سـر و کـار دارنـد (هماننـدسیستم های کنترل نشده)، باید با الگوریتم هایی که با سیستم های کنترل شده(هماننـد چـراغ راهنمـا ونورپردازی یک تئاتر) کار می کنند، متمایز گردند. همچنین سیستم هایی که از یک یا چند تـصویر بـرای تشخیص چهره استفاده می کنند، از سیستم هایی کـه از مقـادیر پیوسـته ویـدئویی اسـتفاده مـی کننـد،متمــایز مــیشــوند. در صــورتیکه ایــن تفــاوت هــای ســطح پــایین در مــشکلات ضــروری در Face Recognition حذف شوند، یـک گـروه بنـدی براسـاس سـه حالـت Frontal و Profile و -ViewTolerant ارائه می شود.می توان گفت که الگوریتم های تشخیص چهره، مدل های ساده هندسی را استفاده مـی کننـد، امـا پروسه تشخیص، امروزه در یک علم پیچیده ریاضی و پروسه های Matching وارد شده است. بزرگتـرین پیشرفت آنها در سالیان اخیر، سوق دادن تکنولوژی تشخیص چهره، به صحنههای متاثر از نور مـی باشـد،بدین ترتیب که می توان در شرایط نوری متفاوت نیز، پروسه تشخیص چهره را به نحو مطلوبی انجـام داد.

تشخیص چهره، می تواند برای بازبینی (Verification)و تعیین هویت (Identification)، نیز بـه کـار برده شود.

زمینه های زیاد تجاری، برای ایجاد اینگونه نرم افزارها و امکان دسترسی به تکنولوژی های مورد نیـاز بعد از چندین سال تحقیق، دو دلیل مهم برای تکیـه بـر اهمیـت Face Recognition و ادامـه تـلاش برای داشتن سیستم های قوی تر می باشد.

روش های مطمئن زیادی از تشخیص بیومتریک اشخاص، وجود دارد. برای مثال، روش های آنالیز اثر انگشت یا بررسی عنبیه و شبکیه، اشخاص هم اکنون وجود دارند. از آنجائیکه یک تصویر چهره، می توانـد از روبرو یا نیم رخ باشد، بیشتر اوقات بدون همکاری و حتی اطلاع شخص مورد نظر، عمل می کند. جدول الف، تعدادی از برنامه های مربوط به Face Recognition را نشان می دهد.

ترجمه مقاله راهبرد کنترلی جدید برای یک ریزشبکه ولتاژ متوسط چندباسه تحت شرایط نامتعادل

| دسته بندی | برق |

| فرمت فایل | docx |

| حجم فایل | 605 کیلو بایت |

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

مزایای واسطهای الکترونیک قدرت برای سیستمهای انرژی توزیع شده

Benefits of Power Electronic Interfaces for Distributed Energy Systems

چکیده__ با افزایش استفاده از سیستمهای انرژی توزیع شده (DE) در صنعت و پیشرفتهای فنی آن، فهم مجتمع کردن این سیستمها با سیستمهای الکترونیک قدرت، مهم تر شده است. بازارها و سودهای جدید برای کاربردهای DE، شامل توانایی ارایه خدمات جانبی، بهبود بازده انرژی، بهبود قابلیت اطمینان سیستم قدرت، و اجازه انتخاب دادن به مشتری، میباشد. واسطهای الکترونیک قدرت پیشرفته (PE) به سیستمهای DE اجازه میدهد تا عملکردی بهبود یافته _ به صورت اقدامات بهبود کیفیت توان و ولت-آمپر راکتیو (VAR)، افزایش سازگاری سیستم الکتریکی با کاهش دادن عوامل خطا، و انعطاف در عملکرد با منابع DE مختلف دیگر، همزمان با اینکه هزینههای اتصالات را نیز کاهش میدهد، ارایه دهند. این مقاله، مسایل مجتمع کردن سیستم را که به سیستمهای DE مربوط میباشد، امتحان کرده و مزایای استفاده از واسطهای PE برای این کاربردها را نشان میدهد.

اصطلاحات مربوط__ انرژی توزیع شده (DE)، تولید توزیع شده (DG)، جریان خطا، اتصال داخلی، واسط، اینورتر، میکروشبکه، الکترونیک قدرت (PE)، کیفیت توان.

مقدمه

سیستمهای انرژی توزیع شده (DE)، که همچنین تولید توزیع شده (DG) نام دارند، سیستمهای انرژی هستند که در محل مصرف کننده و یا در نزدیکی آن میباشند. بطور معمول از 1 kW تا 10 MW وجود داشته، و میتوانند انرژی برق، و در برخی موارد گرما نیز، تحویل دهند. مزایای بالقوه گوناگونی در سیستمهای DE، هم برای مصرف کننده و هم تولید کننده برق وجود دارد که امکان انعطاف پذیری بیشتر و امنیت بیشتر انرژی را میدهد [1]. برای مشتری، این مزایا عبارتند از: کاهش نوسانات قیمت، قابلیت اطمینان بیشتر، و بهبود کیفیت توان. مزایای بالقوه زیادی برای تولید کننده انرژی وجود دارد، از قبیل آزاد شدن ظرفیت خط، کاهش پرباری در انتقال و توزیع، تاخیر سرمایه گذاری در شبکه و بهبود بهره برداری از دارایی شبکه، و قابلیت سیستم DE در ارایه ی خدمات جانبی، مانند پشتیبانی و پایداری ولتاژ، پشتیبانی ولت-آمپر-راکتیو (VAR)، و ذخایر احتمالی. بسته به مسایل اقتصادی، کاربرد بسیار وسیعی برای سیستمهای DE وجود دارد: توان جایگزین (پشتیبان) و اورژانسی (اضطراری)، توان بار مبنا، و توان پیک به علاوه ی قابلیت استفاده همزمان برق و گرما (CHP)، در صورتی که مشتری بتواند از گرمای تولید شده توسط سیستم DE استفاده کند.

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

ترجمه مقاله یک راهبرد دقیق کنترل توان برای واحدهای تولید پراکندۀ با واسط الکترونیک قدرت در یک ریزشبکه چندباسه ولتاژ پایین

| دسته بندی | برق |

| فرمت فایل | docx |

| حجم فایل | 4.769 مگا بایت |

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

یک راهبرد دقیق کنترل توان برای واحدهای تولید پراکندۀ با واسط الکترونیک قدرت در یک ریزشبکه چندباسه ولتاژ پایین + نسخه انگلیسی

An Accurate Power Control Strategy for Power-Electronics-Interfaced Distributed Generation Units Operating in a Low-Voltage Multibus Microgrid

چکیده- در این مقاله، برای ریزشبکه ولتاژ پایین یک راهبرد کنترل توان ارائه میشود، جائی که در آن امپدانس خط عمدتا مقاومتی، امپدانس نابرابر بین واحدهای تولید پراکنده (DG)، و محل بارهای ریزشبکه باعث میشوند روش مرسوم کنترل droop فرکانس و ولتاژ غیرممکن باشد. راهبرد کنترل توان ارائه شده شامل یک اندوکتانس مجازی در خروجی اینورتر واسط و یک الگوریتم تسهیم و کنترل دقیق توان است که در این الگوریتم هم اثر افت ولتاژ امپدانس و هم اثر بار محلی DG در نظر گرفته شده است. بخصوص اینکه اندوکتانس مجازی میتواند با معرفی یک امپدانس به شدت اندوکتیو حتی در شبکه ولتاژ پایین با امپدانس مقاومتی خط، به طور موثر مانع تزویج بین توانهای حقیقی و راکتیو شود. از طرف دیگر، بر اساس امپدانس به شدت اندوکتیو، الگوریتم تسهیم دقیق توان راکتیو به این صورت عمل میکند که افت ولتاژهای امپدانس را تخمین زده و صحت و دقت تسهیم و کنترل توان راکتیو را بهبود میبخشد. در نهایت اینکه، با در نظر گرفتن محلهای مختلف بارها در یک ریزشبکه چندباسه، با به کارگیری یک تخمین آنلاین آفست توان راکتیو برای جبرانسازی اثرات تقاضاهای توان بار محلی DG، دقت کنترل توان راکتیو را میتوان بهبود داد. راهبرد کنترل توان پیشنهادی در این کار، شبیهسازی شده و بصورت عملی روی یک ریزشبکه ولتاژ پایین نمونه تست شده است

عبارات کلیدی- تولید پراکنده (DG)، روش کنترل droop، ریرشبکه، اینورتر موازی، کنترل توان، تسهیم توان، منبع انرژی تجدیدپذیر (RES)

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

ترجمه مقاله تبدیل توان بادی نوع DFIG با تنظیم توان شبکه برای مواقع کمبود باد

| دسته بندی | برق |

| فرمت فایل | docx |

| حجم فایل | 760 کیلو بایت |

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

تبدیل توان بادی نوع DFIG با تنظیم توان شبکه برای مواقع کمبود باد

DFIG-Based Wind Power Conversion With Grid Power Leveling for Reduced Gusts

چکیده- این مقاله یک راهبرد کنترلی جدید برای سیستم تبدیل انرژی بادی (WECS) نوع ژنراتور القایی دو سو تغذیه (DFIG) متصل به شبکه ارائه میکند. راهبردهای کنترلی برای مبدلهای سمت شبکه و سمت روتور که در مدار روتور DFIG قرار گرفتهاند به همراه مدل ریاضی پیکربندی به کار رفته برای WECS بیان میشوند. توپولوژی ارائه شده شامل یک سیستم ذخیره انرژی باتری (BESS) است تا نوسانات توان شبکه که ناشی از طبیعت متغیر و غیرقابل پیشبینی باد است را کاهش دهد. تشریح جزئیات طراحی، یافتن اندازه و مدلسازی BESS برای تنظیم توان شبکه داده شده است. در کنار راهبرد معرفی شده "تنظیم توان شبکه"، به دیگر راهبردهای کنترلی موجود مثل استخراج بیشترین توان نقطهای از توربین بادی و عملکرد با ضریب توان واحد DFIG نیز پرداخته شده است. تجزیه و تحلیلی برحب تسهیم توان اکتیو بین DFIG و شبکه انجام شده است که در آن توان ذخیرهای یا تخلیهشده توسط BESS بسته به انرژی بادی موجود در نظر گرفته شده است. سپس راهبرد ارائه شده در محیط سیمولینک MATLAB شبیه سازی شده و برای پیشبینی رفتار از این مدل توسعه یافته بهره گرفته شده است. در مقایسه با کارهای موجود در رابطه با هدایت سیستمهای تبدیل انرژی بادی نوع DFIG با تغذیه شبکه، تلاش شده است تا این کار به عنوان یک کار جدید و یکتا معرفی شود.

عبارات کلیدی- سیستم ذخیره انرژی باتری (BESS)، ژنراتور القائی دو سو تغذیه (DFIG)، تنظیم توان شبکه، کنترل برداری، سیستم تبدیل انرژی بادی (WECS).

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

ترجمه مقاله استفاده از اسیلاتورهای دافینگ برای تشخیص پسیو جزیرهای شدنِ واحدهای تولید پراکندۀ مبتنی بر اینورتر

| دسته بندی | برق |

| فرمت فایل | docx |

| حجم فایل | 1.451 مگا بایت |

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود

یک مدل دادهکاوی برای حفاظت خط انتقال مبتنی بر ادوات FACTS+ نسخه انگلیسی

A Data-Mining Model for Protection of FACTS-Based Transmission Line

چکیده- این مقاله یک مدل دادهکاوی برای شناسائی ناحیه خطای یک خط انتقال مبتنی بر سیستمهای انتقال ac انعطافپذیر (FACTS) ارائه میکند که شامل جبرانساز سری کنترلشده با تریستور (TCSC) و کنترلر یکپارچه عبور توان (UPFC) است، و از مجموعه درختان تصمیم استفاده میکند. با تصادفی بودن مجموعه درختان تصمیم در مدل جنگلهای تصادفی، تصمیم موثر برای شناسائی ناحیه خطا حاصل میشود. نمونههای جریان و ولتاژ نیم سیکل پس از لحظه وقوع خطا به عنوان بردار ورودی در برابر خروجی هدف "1" برای خطای پس از TCSC/UPFC و "1-" برای خطای قبل از TCSC/UPFC ، برای شناسائی ناحیه خطا به کار میرود. این الگوریتم روی دادههای خطای شبیهسازی شده با تغییرات وسیع در پارامترهای عملکردی شبکه قدرت منجمله شرایط نویزی تست شده است و معیار قابلیت اطمینان 99% با پاسخ زمانی سریع بدست آمده است (سه چهارم سیکل پس از لحظه خطا). نتایج روش ارائه شده به کمک مدل جنگلهای تصادفی نشان دهنده تخیص قابل اعتماد ناحیه خطا در خطوط انتقال مبنی بر FACTS است.

عبارات کلیدی- رله دیستانس، تشخیص ناحیه خطا، جنگلهای تصادفی (RF ها)، ماشین بردار پایه (SVM)، جبرانسازی سری کنترلشده با تریستور (TCSC)، کنترلر یکپارچه عبور توان (UPFC).

پس از پرداخت، لینک دانلود فایل برای شما نشان داده می شود

پرداخت و دانلود